Information für Strafverfolgungsbehörden

Unter folgenden IP-Adressen und Standorten betreibt die Digitale Gesellschaft Exit-Nodes für den Dienst zur sicheren und vertraulichen Kommunikaton «Tor»:

Zug, Schweiz:

- 185.195.71.244

176.10.104.240176.10.104.243

Zürich, Schweiz

- 94.230.208.147 / 2a02:418:6017::147

- 94.230.208.148 / 2a02:418:6017::148

- 195.176.3.19 / 2001:620:20d0::19

- 195.176.3.20 / 2001:620:20d0::20

- 195.176.3.23 / 2001:620:20d0::23

- 195.176.3.24 / 2001:620:20d0::24

Die Digitale Gesellschaft ist ein als gemeinnützig anerkannter Verein gemäss Art. 60 ff. ZGB mit Sitz in 4000 Basel. Der Verein setzt sich für Grund- und Menschenrechte, eine offene Wissenskultur sowie weitreichende Transparenz und Beteiligungsmöglichkeiten an gesellschaftlichen Entscheidungsprozessen. Dazu werden auch praxisorientierte Workshops, Anleitungen und entsprechende Dienste zur freien Nutzung angeboten.

Für den Fall, dass von oben genannter IP-Adresse ausgehender Traffic die Aufmerksamkeit von Strafverfolgungsbehörden auf sich ziehen sollte, stellt der Verein nachfolgend eine kurze Einführung in die technischen und rechtlichen Grundlagen des Betriebs von Anonymisierungsdiensten – insbesondere von Tor-Exit-Nodes – zur Verfügung:

Einleitung

Dienste zur vertraulichen Kommunikation bieten die Möglichkeit, Identitätsmerkmale von Nutzern im Internet zu verschleiern. Dem Verschleiern der eigenen Identität im Internet kommt heute insbesondere in autoritären Staaten wie China, Iran, Kuba, Nordkorea etc. eine immense Bedeutung zu. Nur dank Anonymisierungsdiensten ist es möglich, auch in solchen Staaten zumindest in minimalem Umfang die Ausübung von Grundrechten, wie dem Recht auf freie Meinungsäusserung, dem Recht auf Privatsphäre, Pressefreiheit etc. zu gewährleisten. Als Beispiel sei hier noch Ägypten erwähnt: Allein während den ersten drei Tagen des Aufstands gegen das Mubarak-Regime (25.-27.1.2011) haben sich die Nutzerzahlen des Tor-Netzwerkes verfünffacht. Selbstverständlich können die Dienste aber auch hierzulande genutzt werden, um die eigene Privatsphäre zu schützen.

Der Betrieb dieser Dienste ist nach geltendem Schweizer Recht legal und wird weltweit teilweise von staatlichen Stellen gefördert. Das Projekt AN.ON, welche die Grundlage des Dienstes JonDonym bildet, erhielt beispielsweise ca. 1 Mio. Euro Fördergelder von der Deutschen Bundesregierung für den Aufbau des Dienstes. Tor – The Onion Router wurde von der US Navy entwickelt und wird heute u.a. von vielen Botschaften genutzt, wie der schwedische Sicherheitsforscher Dan Egerstadt dokumentierte.

Die Betreiber von entsprechenden Diensten stellen einen Service zur Verfügung, sie sind für durchgeleitete Inhalte jedoch nicht verantwortlich. Ein strafrechtlich relevanter Missbrauch ist zwar nicht gänzlich auszuschliessen, die geschätzten Zahlen zum Missbrauch zeigen jedoch, dass nur von einem sehr geringen Anteil auszugehen ist (s. unten).

Anbieter von Angeboten im Internet können Anonymisierungsdienste von der Nutzung ausschliessen, wenn der Missbrauch Überhand nimmt oder wenn eine anonyme Nutzung nicht gewünscht wird. Die Dienste bieten dabei Unterstützung.

Spezifische Informationen zum Tor-Netzwerk

a) Allgemeines

Tor wurde von der US-Navy entwickelt und später von der Electronic Frontier Foundation unterstützt. Heute ist das Projekt selbständig und wird ausschliesslich durch Spenden finanziert, wobei gemäss Jahresbericht ein Grossteil der Gelder von Regierungen stammt.

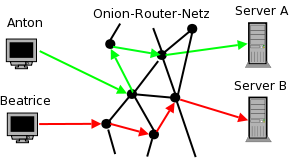

Das Tor-Netzwerk besteht aus ca. 7000 Servern (Nodes), die weltweit verteilt sind. Aus diesem Pool werden jeweils 3 Nodes für eine Route ausgewählt. Der Client wechselt die Route alle 10 Minuten. Die zwiebelschalenartige Verschlüsselung sichert die vertrauliche der Kommunikation. Ein Mitlesen der Kommunikation ist für Dritte nicht möglich. Selbst wenn zwei Nodes zusammenspannen würden, wäre die Vertraulichkeit noch gewährleistet.

Herkömmliche Webdienste sehen nur die IP-Adresse des letzten Tor-Servers der Kette (sog. Exit-Node). Der eigentliche Nutzer ist nicht identifizierbar. Auch den einzelnen Servern der Route ist eine Zuordnung von Nutzer zu aufgerufener Website nicht möglich.

Da Tor technisch gesehen ein Socks Proxy ist, kann er nicht zum Surfen, sondern auch für andere Dienste genutzt werden, beispielsweise Instant Messaging etc.

Neben dem Zugriff auf herkömmliche Internetdienste bietet Tor auch sogenannte Onion Services. Dabei handelt es sich um schwer lokalisierbare, zensurresistente Angebote innerhalb des Tor-Netzes. Sie bieten Vertraulichkeit für Nutzer als auch für den Anbieter von Diensten.

b) Missbrauch

Der Missbrauch von Tor liegt nach Schätzungen der German Privacy Foundation (einer deutschen Schwesterorganisation der Digitalen Gesellschaft) bei 0,0001%. Unabhängige Betreiber von Tor-Nodes bestätigen diese Zahlen. Dabei wurde für jede Straftat ein Gesamttraffic von 200 MByte angenommen. Dies ist für das Auslösen einer Bestellung bei Amazon oder das Schreiben einer Beleidigung in einem Webforum sicher sehr grosszügig bemessen.

c) Erkennung von Tor-Nodes

Die Erkennung von Tor-Nodes ist anhand einiger Statusseiten im Internet möglich. Die folgenden Seiten zeigen den aktuellen Status des gesamten Netzes:

Mit der Suchfunktion auf der Website oder des Browsers kann nach einer IP-Adresse gesucht werden. Wenn es sich dabei um einen Server mit fester Adresse handelt, wird man schnell fündig. Bei über DSL angeschlossenen privaten Nodes, die ihre IP-Adresse häufig wechseln, ist man hingegen auf das Tor-Status Archiv angewiesen.

Hier sind, nach Zeit geordnet, die aktiven Nodes zu finden:

- Exonerator (exonerator.torproject.org)

- Data Archive (collector.torproject.org/archive/exit-lists)

d) Blockieren von Tor-Nodes

Das Torprojeckt.org bieten zwei Möglichkeiten zur Prüfung, ob die IP-Adresse des Nutzers zu einem Rechner des Tor-Netzes gehört. Abhängig von dem Ergebnis der Prüfung kann der Zugriff auf das eigene Webangebot gesperrt werden. Die Umsetzung dieser Sperrung liegt jedoch beim Anbieter des Webangebotes.

- TorDNSEL (2019.www.torproject.org/projects/tordnsel.html.en) bietet eine DNSBL, ähnlich der Spammerblacklisten für E-Mails. Für eine IP-Adresse kann mit einer Anfrage bei TorDNSEL geprüft werden, ob sie zu einem Exit-Server des Tor-Netzes gehört.

- check.torproject.org bietet unter der folgenden Adresse eine Liste von Exit-Servern des Tor-Netzes, die auf das eigene Webangebot zugreifen können. Diese Liste kann regelmässig aktualisiert als Blockliste für Teile des Webangebotes genutzt werden, die nicht anonym genutzt werden sollen. (xx.xx.xx.xx ist durch die eigene IP-Adresse zu ersetzen): https://check.torproject.org/cgi-bin/TorBulkExitList.py?ip=xx.xx.xx.xx

Weitere Informationen zu Tor im Internet unter www.torproject.org.

e) Rechtliches

Die Digitale Gesellschaft ist keine Fernmeldedienstanbieterin (FDA) oder Anbieterin abgeleiteter Kommunikationsdienste (AAKD) i.S.v. Art. 2 des Bundesgesetzes betreffend die Überwachung des Post- und Fernmeldeverkehrs vom 18. März 2016 (BÜPF, SR 780.1) und fällt daher nicht in dessen Anwendungsbereich. Den Verein trifft somit weder eine Auskunfts- noch eine Aufbewahrungspflicht im Sinne der Art. 21 f. und 26 f. BÜPF. Die vorgesehenen Pflichten wären ohnehin aufgrund der Struktur des Tor-Netzwerkes technisch nicht umsetzbar. Vielmehr verbietet das Schweizerische Datenschutzgesetz die Bearbeitung von persönlichen Daten (wie IP-Adressen), solange dies nicht transparent, rechtmässig und verhältnismässig geschieht.

Sollte die IP-Adresse eines durch die Digitale Gesellschaft betriebenen Exit-Tor-Nodes im Zusammenhang mit einer Straftat aufgefallen sein, ist die Organisation selbstverständlich bereit, im gegebenen rechtlichen Rahmen und unter Berücksichtigung technischer Grenzen mit den Strafverfolgungsbehörden zusammenzuarbeiten.

Kontakt

| abuse(at)digitale-gesellschaft.ch | |

| Post | Digitale Gesellschaft, CH-4000 Basel |

(Einige Textteile sind der Website der German Privacy Foundation entnommen.)