Im folgenden Beitrag beleuchten wir die Tracking-Praxis etwas genauer: Welche Motivation steckt dahinter? Welche Mittel werden dazu genutzt? Und vor allem: Welche Informationen erhalten Firmen durch Tracking über uns?

Grundsätzlich umfasst der Begriff Tracking das Sammeln, Identifizieren und Kategorisieren von individuellen Datenspuren. Solche Datenspuren hinterlassen wir zuhauf in der digitalen und physischen Welt: Durch das Surfen auf Webseiten, das Kommunizieren per Messenger, das Hochladen von Daten in Cloud-Dienste, oder schlicht durch das tägliche Herumtragen unserer Smartphones. Die meisten Webseiten und Apps sind heutzutage mit mehreren Dutzend Trackern ausgestattet. Tracker zählen heute zur Standardausstattung digitaler Applikationen. Technisch betrachtet besteht ein Tracker aus wenigen Zeilen Programmcode, die unser Verhalten und unsere Bewegungen im digitalen wie physischen Raum aufzeichnen und weitergeben. Ein einfaches Beispiel für einen Tracker wäre Code, welcher alle paar Stunden oder Minuten die Koordinaten deines Smartphones an einen Server schickt. Die gleiche Technologie, welche es erlaubt, die eigene Position auf Karten-Apps anzuzeigen, kann also auch dafür verwendet werden, ein Bewegungsprofil zu erstellen.

First- or Third-party: Wer trackt uns?

Tracker können in zwei Typen unterschieden werden: «first-party» und «third-party». Von einem first-party Tracker spricht man, wenn es sich bei der Firma, welche uns die Soft- oder Hardware zur Verfügung stellt, um dieselbe handelt, welche auch unsere Daten sammelt. Wenn also Apple Daten über die Nutzung eines iPhones sammelt, spricht man von first-party Tracking. Die meisten von uns sind sich heute darüber im klaren, dass sowohl grosse wie kleine, globale wie lokale Tech-Unternehmen Daten über uns sammeln. Wir sind uns bewusst, dass die Nutzung von Googles Suchmaschine oder Facebooks Instagram nicht einfach «gratis» ist. Wir bezahlen indirekt mit unseren persönlichen Daten, welche von den Firmen (in Form von Profilen) gewinnbringend an Werbetreibende verkauft werden. Die Basis dafür sind first-party Tracker.

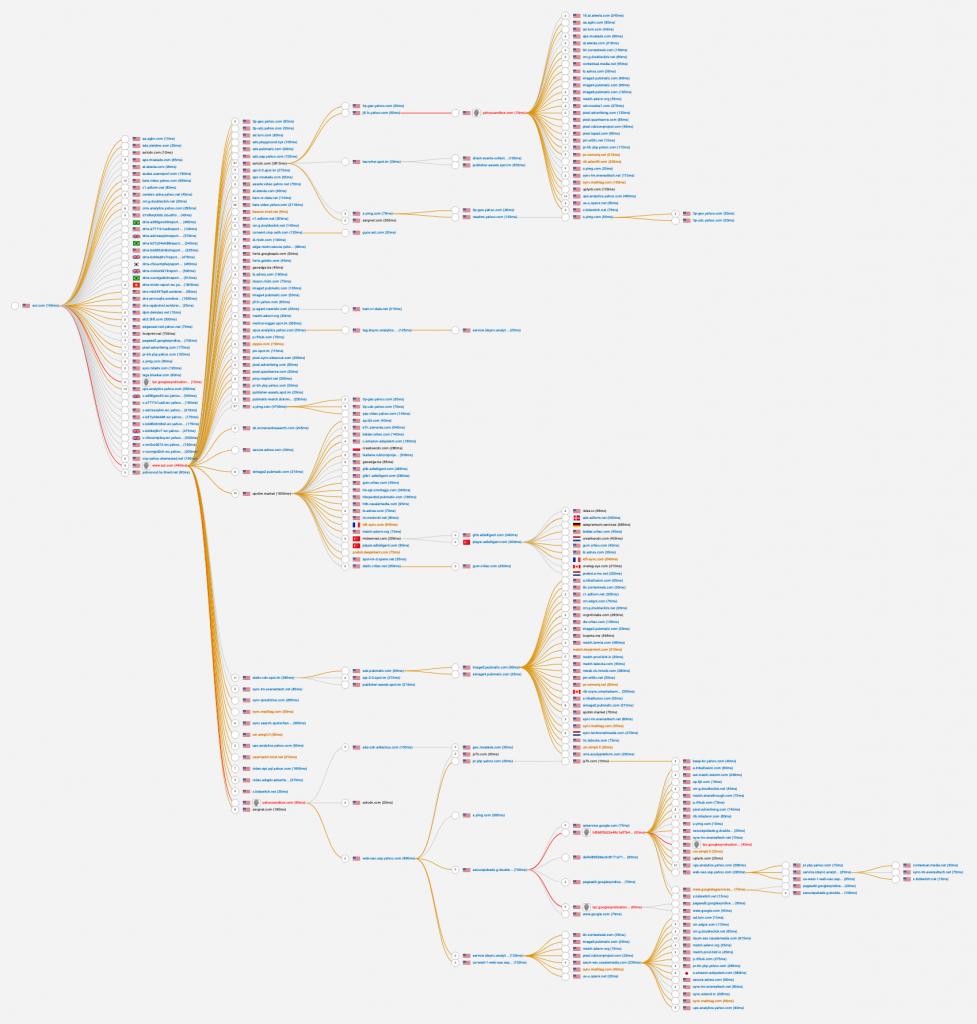

Der zweite Typus, third-party Tracking, ist weitaus weniger offensichtlich und selbst für geübte Augen schwer zu erkennen. Von third-party Tracking spricht man, wenn Firmen Daten von Nutzenden sammeln, welche ihre Dienste nicht aktiv nutzen. Ein Beispiel: Facebook sammelt auch Daten über Personen welche selbst gar keinen Facebook Account besitzen oder sich aus diesem ausgeloggt haben. Auch hier handelt es sich um eine weitverbreitete Praxis: Durchschnittliche Webseiten können zwischen einigen Dutzend bis zu mehreren Hundert third-party Tracker aufweisen.

Im besten Fall ist der Einsatz von Trackern so transparent wie die AGBs der Dienste, die wir nutzen. Geschäftsbedingungen sollen uns darüber informieren, welche Daten gesammelt werden und was mit diesen geschieht. Rechtliche Grundlagen, wie die Europäische Datenschutz-Grundverordnung DSGVO, verpflichten Firmen dazu, personenbezogene Daten nur nach Einwilligung zu sammeln (sofern sie nicht für den Zweck der Dienstleistung benötigt werden). Die Wenigsten von uns bringen jedoch die nötige Zeit mit, um alle AGBs im Detail zu lesen, und selbst wenn wir dies tun, bleibt uns oft nur die Möglichkeit, ganz auf den Dienst zu verzichten.

Einfache, aber kontinuierliche Datenströme

Spätestens seit den Enthüllungen Edward Snowdens sind sich viele Nutzende bewusst, dass Smartphones und Computer in Überwachungsgeräte verwandelt werden können. Missbräuche dieser Art sind keine Seltenheit: So hörte bspw. Amazons Alexa private Gespräche mit an und eine amerikanische Schule nutzte die Kamera der Laptops dazu, ihre Schüler:innen auszuspionieren. Skandale dieser Art sind heute keine Seltenheit mehr. Auch wenn sie viele relevante Fragen aufwerfen, ist es wichtig, sich bewusst zu machen, dass unsere Privatsphäre vorwiegend durch etwas anderes bedroht wird: Einfache aber kontinuierliche Datenströme.

Die Browser History, Zeitangaben zur App-Nutzung, besuchte Orte auf Google Maps oder Likes auf Instagram sind vermeintlich banale Daten. Liegen sie jedoch in genügender Menge vor, können sie dazu genutzt werden, exakte Verhaltensmuster und Persönlichkeitsprofile zu erstellen. 2014 haben Forschende der Universitäten Stanford und Cambridge nachgewiesen, dass aus 150 Facebook-Likes ein Persönlichkeitsprofil errechnet werden kann, welches eine Person ähnlich gut einschätzt wie deren Eltern oder Geschwister. Methoden der Psychologie werden hier kombiniert mit Methoden der Wahrscheinlichkeitstheorie. Zweifelhaften Rum erlangten diese wissenschaftlichen Erkenntnisse in ihrer ersten grossen Anwendung: Den politischen Kampagnen Cambridge Analyticas für Donald Trump und den Brexit.

Zu einem späteren Zeitpunkt werden wir uns der Thematik des Profilings genauer widmen, wichtig ist hier zu verstehen: Daten die Firmen Hinweise liefern, wofür sich Personen interessieren, was sie ablehnen, oder wo sie sich wann befinden, besitzen das Potenzial enormer Gewinne. Nicht zuletzt zählen Meta (Facebook), Google (Alphabet) oder Amazon zu den wertvollsten Firmen der Welt. Das Sammeln persönlicher Daten ist fester Bestandteil ihrer Business-Modelle.

Identifiers: Wie der Datenstrom kanalisiert wird

Browser History, Geolocations und Instagram-Likes entfalten ihr wahres Potenzial erst, wenn sie zusammengefügt und einer Person eindeutig zugewiesen werden können. Ziel jedes Trackers ist es demnach, nicht nur Informationen zu sammeln, sondern die Person hinter den Daten zu identifizieren. Dazu werden sogenannte «Identifiers» eingesetzt.

Ein Identifier ist im Grunde nichts anderes als eine Art digitaler Fingerprint, welcher durch die Nutzung der Technologie anfällt. Damit ein Identifier in der Praxis funktioniert, müssen drei Bedingungen erfüllt sein: 1. Der Identifier muss eindeutig einer Person oder deren Gerät zugewiesen werden können. 2. Der Identifier sollte sich über die Zeit hinweg möglichst nicht ändern. 3. Der Identifier ist einfach abzugreifen. Ein Identifier dieser Art wäre bspw. eine E-Mail-Adresse oder Telefonnummer, welche bei der Registrierung für eine App angegeben wird. Es kann sich aber auch um eine künstlich generierte ID handeln, welche durch das Betriebssystem generiert und zugewiesen wird.

Bei Browsern zählen bspw. gespeicherte Cookies von Webseiten, die individuelle IP-Adresse oder der sogenannte Browser Fingerprint zu den häufigsten Identifiern. Letzterer stellt sich aus unterschiedlichen Browser-Daten wie Bildschirmauflösung, Version, Spracheinstellung oder Anzahl installierter Schriften zusammen. (Für Interessierte: Unter Am I unique kann der eigene Browser Fingerprint analysiert werden.)

Beim Smartphone, bzw. den darauf verwendeten Apps, zählen die Telefonnummer, die in der SIM-Karte enthaltene IMSI-Nummer sowie die bei grundsätzlich allen Geräten vorhandene «Media Access Control (MAC)»-Adresse zu den häufigsten Identifiern. Zusätzlich verfügt sowohl Apples iOS als auch Googles Android über eine sogenannte «Advertisement ID». Diese wird durch die Nutzung des App Stores oder des Betriebssystems erstellt und speichert Informationen zum Nutzerverhalten. Ein gutes Beispiel für das Gegenteil von Privacy-By-Default: Die Advertisement ID auf einem iPhone muss durch Nutzer:innen aktiv deaktiviert werden. (Hier erfährt man wie das funktioniert.)

Es ist dementsprechend nicht zwingend notwendig, eine Person über ihren Namen zu identifizieren: Email-Adresse, Browser-Fingerprint oder IP-Adresse reichen, um das digitale Verhalten einer Person eindeutig zuzuweisen. Auch wenn die Betreiber nicht über einen Namen verfügen, sind sie in der Lage, gezielt Werbung zu schalten oder das Nutzerverhalten für ihre Angebote zu analysieren.

Cross-Device, Ultraschall, Biometrie

Beim Tracking gilt: Je mehr Daten gesammelt werden, desto präziser und weitreichender sind die Aussagen, welche über eine Person gemacht werden können. Aus diesem Grund wird Tracking auch device-übergreifend betrieben. Der Fachausdruck dazu: «Cross-Device Tracking».

Eine Möglichkeit für Cross-Device Tracking bieten die erwähnten Identifier (bspw. die persönliche E-Mail Adresse). Identifier erlauben es Firmen, wie Apple, die Daten aus iPhone, Apple Watch und Macbook zu kombinieren. Selbiges gilt, sobald man sich mit dem neuen Laptop bei Google anmeldet: Man erhält eine E-Mail, welche einem über das neue Login informiert. Was dazu dient, das Google Konto vor unerwünschtem Zugriff zu schützen, informiert Google gleichzeitig über die Anschaffung des neuen Laptops. Dadurch kann sich Google einen Überblick über die verschiedenen Geräte machen und sein Cross-Device Tracking verbessern. Kreativere Ansätze des Cross-Device Tracking nutzen Ultraschalltöne, für Nutzer:innen unhörbar, um verschiedene Devices wie Smart-TV, Phone, Tablet, Wearable und Computer zu vernetzen. Dadurch wird es möglich, die täglichen Routinen einer Person genau zu beobachten.

An Brisanz gewinnt das Tracking durch die zunehmende Verwendung von sogenannten «Real World» Identifiers. Dazu zählen bspw. die biometrischen Daten eines Gesichtes oder Fingerabdruckes. Für Tech-Konzerne und Werbetreibende sind diese Daten von enormem Wert: Während sich Smartphone, Browser oder E-Mail Adresse relativ einfach austauschen lassen, wodurch der Datenstrom zumindest kurzzeitig unterbrochen werden kann, ist dies bei biometrischen Daten schwierig bis unmöglich. Die Möglichkeit das Smartphone per Gesichtserkennung zu entsperren ist also nicht nur benutzerfreundlich, innovativ und sicher, sondern könnte von Firmen auch als biologischer Identifier genutzt werden.

Gegenmassnahmen

Gleich vorneweg die unschöne Wahrheit: Tracking lässt sich (fast) nicht umfassend vermeiden. Personen, die darauf angewiesen sind, Tracking zu umgehen, bspw. Oppositionelle oder Journalist:innen, die staatliche Repression befürchten müssen und aktiv von diesen Akteuren getrackt werden, bleibt beinahe nur der weitgehende Verzicht auf digitale Mittel. Anders sieht die Situation aus, wenn man Tracking bspw. aus Gründen des Konsument:innenschutzes vermeiden möchte und nicht auf lückenlosen Schutz angewiesen ist.

Unter dem Titel «Digitale Selbstverteidigung» hat die Digitale Gesellschaft einen Ratgeber erarbeitet, welcher die wichtigsten Aspekte zu E-Mail-Diensten, Messenger, Browsern und anderen Aspekten zusammenfasst. Je mehr Menschen sich in digitaler Selbstverteidigung üben, desto unattraktiver wird es schliesslich auch für Unternehmen, eine ausbeuterische Datenpolitik zu verfolgen. So haben bspw. Anpassungen der AGBs von Facebooks WhatsApp unzählige Nutzer:innen dazu veranlasst, zur Konkurrenz von Signal oder Threema zu wechseln. Betriebssysteme wie /e/OS, welche ein google-freies Smartphone erlauben, zählen aktuell noch zu Nischenprodukten, besitzen aber dennoch das Potenzial einer breiten Nutzung. Für eine vertieftere Auseinandersetzung mit dem Thema und weiteren Möglichkeiten zum Schutz vor Trackern empfehlen wir die nachfolgende Infobox.

Für Interessierte folgen hier einige Literaturhinweise

«Behind the One-way Mirror. A Deep Dive Into the Technology of Corporate Surveillance» ist ein ausführlicher Bericht der Electronic Frontier Foundation über Tracking und verwandte Themen. Der Fokus liegt hier auf 3rd-party Tracking. Unter anderem beleuchtet der Bericht auch Tracking in Apps und Offline-Tracking (bspw. Autokennzeichenleser).

«Google Data Collection» fokussiert auf Tracking durch Google. Speziell behandelt wird hier Tracking auf unterschiedlichen Ebenen der Systemhierarchie, vom Betriebssystem (Android) hin zu Google-eigenen Apps (insbesondere dem Chrome Browser).

«1,000 Mobile Apps in Australia: A Report for the ACCC» berichtet über eine Studie für die australische Verbraucherschutz- und Wettbewerbsbehörde (ACCC). Rund 1000 Apps unterschiedlicher Art (bspw. Apps für Kinder oder Gesundheits-Apps) wurden bzgl. ihres Tracking-Verhaltens untersucht. Es handelt sich hierbei zwar um eine Untersuchung für australische Nutzer:innen, die Ergebnisse sind jedoch auf andere Länder übertragbar.

In «Tracking on the Web, Mobile and the Internet-of-Things» untersucht Reuben Binns Tracking-Techniken im Web, auf Mobilen Geräten sowie im Internet der Dinge. Er geht insbesondere auf die historische Entwicklung des Trackings ein und beschreibt Methoden, wie Tracking analysiert werden kann.