Moderne Smartphones sind beinahe permanent mit dem Internet und dem Hersteller verbunden. Dabei werden lokale Daten, wie Adressen, E-Mails, Fotos und Dokumente, in «die Cloud» synchronisiert, um von anderen Geräten darauf zuzugreifen oder sie als Backup zu sichern. Auch viele Apps senden als «Gegenleistung» zur kostenlosen Nutzung Adress- und Positionsdaten (GPS) zurück an die Entwickler. Den meisten BenutzerInnen sind diese Vorgänge nur vage bewusst.

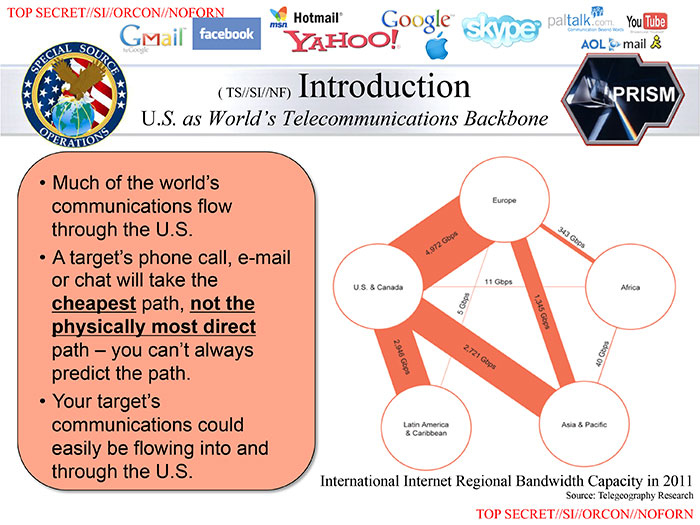

Privatpersonen, Schulen [1], KMUs und auch Grossfirmen setzen zudem vermehrt auf Cloudservices. Anstatt lokal auf den eigenen Computer oder Servern installierte Programme werden Online-Dienste, wie Gmail, Office365, Salesforce etc. verwendet. Dabei geht meist vergessen, dass Anbieterinnen mit Sitz in den USA (und auch anderswo) gezwungen sind, mit den lokalen Behörden zusammenzuarbeiten. So hat bspw. der USA PATRIOT Act u.a. den Weg für das Prism-Programm gelegt. Dokumentiert ist, dass Microsoft, Yahoo, Google, Facebook, AOL und Apple gezwungen sind, der NSA und dem FBI Zugang zu laufender Kommunikation und sämtlichen gespeicherten Informationen zu verschaffen [2]. Diese Zugänge werden nicht etwa bei konkretem Verdacht auf eine Straftat verwendet. Sie werden vielmehr dazu benutzt, um die komplette Kommunikation in eigene Rechenzentren weiterzuleiten und die Daten für die Analyse aufzubereiten. [3]

In Grossbritannien hat sich parallel dazu die staatliche GCHQ zu mehr als 200 internationalen Glasfaserkabeln Zugang verschafft. Bereits 2012 konnte das Datenverarbeitungssystem des Geheimdienstes 600 Millionen «Telefon-Ereignisse» pro Tag verarbeiten. Im Rahmen dieses als Tempora bekannten Programms werden aber hauptsächlich Datenverbindungen abgehört – und deren Inhalte für 3 Tage und Metadaten sogar für 30 Tage gespeichert. [4][5]

An einem einzigen der unzähligen Zugriffspunkte der GCHQ konnten 2008 in unter 10 Minuten ungefähr 70’000 E-Mails abgefangen werden. Bekannt ist, dass u.a. Nachrichten von BBC, Reuters, Guardian, New York Times, Le Monde, Sun, NBC und der Washington Post ausgesondert wurden. Investigative Journalisten werden vom Geheimdienst dann auch – gleich neben Terroristen und Hacker – als Gefahr eingestuft. [6]

Von den 16 Unterseekabeln, welche die USA und Europa verbinden, führen nur gerade fünf Verbindung nicht über England. Vier davon sind Teil eines Rings oder eines Ausfallpaares, mit wiederum mindestens einem Andockpunkt in England. Es ist also praktisch unmöglich, an der GCHQ vorbei transatlantisch zu kommunizieren. [7]

In der Schweiz vermittelt das Safe Harbor-Abkommen mit den USA eine falsche Sicherheit: Da diese kein mit der Schweiz vergleichbares Datenschutzniveau besitzen, hat das Staatssekretariat für Wirtschaft (SECO) gemeinsam mit dem Eidgenössischen Datenschutzbeauftragten (EDÖB) und mit den USA dieses Regelwerk ausgearbeitet. Es bescheinigt, den darunter zertifizierten Unternehmen, ein ausreichendes Datenschutzniveau [8]. Auf der Liste der selbstzertifizierten Unternehmen sind weit über 3’000 Firmen [9] geführt, darunter Adobe, Amazon, Apple, Cisco, Dropbox, Evernote, Facebook, Google, Microsoft, SWIFT, Vodafone, Yahoo und Verint. Nicht dabei scheinen Level3 und UPS zu sein.

Das Safe Harbor-Abkommen steht jedoch nicht im direkten Widerspruch mit dem Patriot Act, da es entsprechende Ausnahmen für «national security, public interest, or law enforcement requirements» vorsieht [10]. Es verletzt hingegen Grundsätze des schweizerischen Datenschutzes.

Man könnte – und müsste – daher den räumlichen Anwendungsbereich des Datenschutzgesetzes anders auslegen: Eine global tätige Firma, die sich mit ihrem Angebot explizit auch an eine Kundschaft aus der Schweiz richtet (und sogar eine lokale Niederlassung hat), müsste sich an lokale Gesetze halten. Wie eine ausländische Fahrzeugmarke hiesige Abgasnormen zu erfüllen hat, müssten Internetdienstleister lokale Datenschutzbestimmungen befolgen. Der Europäische Gerichtshof hat in seinem Urteil zum «Recht auf Vergessenwerden» bereits festgehalten, dass die lokale Gesetzgebung derart anzuwenden ist [11].

Prism, Tempora und Safe Harbor sind nur drei Stichworte, die den Widerspruch zwischen «Staatsschutz» auf der einen und dem Recht auf Privatsphäre, dem Recht auf freie Meinungsäusserung, dem Schutz des Fernmeldegeheimnisses und des Redaktionsgeheimnisses auf der anderen Seite, aufzeigen. Einige weitere wären:

- Neben XKeyscore [12] besteht mit ICREACH [13] eine zweite «Google-ähnliche» Suchmaschine, mit der zwei Dutzend Organisationen auf eine Billion Datensätze über Metadaten – und im Fall von XKeyscore auch auf Kommunikationsinhalte – zugreifen können.

- Die NSA scheint hunderttausende von Computern mit Malware infiziert und übernommen zu haben – während sich die GCHQ dem staatlichen Telekommunikationsunternehmen Belgacom bemächtigt hat. [14]

- Der Bundesnachrichtendienst BND hat am Datenknotenpunkt der Deutschen Telekom in Frankfurt am Main Leitungen angezapft und dupliziert. Die daraus gewonnen Informationen wurden unter dem Codenamen Eikonal an die NSA weitergegeben [15].

- Mit Regin [16] dürfte eine hochgefährliche Malware in den Händen westlicher Geheimdienste sein. Und auch diese ist darauf angewiesen, dass Sicherheitslücken in den zu infizierenden Systemen bestehen (bleiben).

- Zusätzlich arbeitet die NSA mit Standardisierungsgremien (wie dem NIST) und mit Firmen (wie bspw. RSA) zusammen, um Verschlüsselungsstandards schwächer und damit Kommunikation abhörbar zu machen. [17]

- Die Positionsbestimmung eines Mobilfunkgerätes kann aus der Ferne problemlos und international über das SS7-Protokoll [18] bewerkstelligt werden.

Es ist kaum möglich, eine Übersicht zu allen Veröffentlichungen und Programmen der NSA und ihrer verbündeten Organisationen zu behalten. Umfangreiche und eindrückliche Liste führen Cryptome [19] und Wikipedia [20]. Klar scheint, dass sich die Geheimdienste der USA und von Grossbritannien schlicht jeder Kommunikation bemächtigen wollen. Kollateralschäden, wie der Vertrauensverlust in die eigene Computerindustrie, werden hingenommen und dem vermeintlichen Sicherheitsbedürfnis untergeordnet.

Betroffenheit

Da eine Vielzahl der Überseekommunikation per Glasfaser über England verläuft, sind BenutzerInnen aus der Schweiz gleich mehrfach von der Überwachung betroffen: NSA und FBI erhalten beim Cloud-Anbieter in den USA Zugang, und die britische GCHQ schöpft die Daten bei der Übertragung ab. Es ist aber auch davon auszugehen, dass andere Staaten ähnlich verfahren. Als Beispiel sei hier noch Frankreich aufgeführt [21]. Zudem betreibt die Schweiz mit der Funkaufklärung und zukünftig wohl auch mit der Kabelaufklärung ähnliche Programme [22].

Dass der Datentransfer in die USA (über England) durch das Safe Harbor-Abkommen ausdrücklich genehmigt ist, begünstigt einen unbedarften Umgang mit sensiblen Daten durch Privatpersonen und insbesondere auch durch Firmen in der Schweiz. Diese verarbeiten dadurch nicht nur eigene Geschäftsdaten in Übersee, sondern auch die ihnen direkt oder indirekt anvertrauten (fremden) Personendaten.

Viele Funktionen und Programme (Updates, Synchronisation, etc.) kommunizieren automatisch und unbemerkt über US-amerikanische Server. Deswegen sind unwillentlich praktisch alle von der Überwachung betroffen. Selbst wer auf ein Smartphone verzichtet, findet seine sensiblen Daten in fremden Händen wieder, da Fotoalbum, Adressbuch oder eine andere Datensammlung einer Drittperson diese übertragen hat.

Damit die Geheimdienste Malware einschleusen können, sind sie darauf angewiesen, dass Sicherheitslücken bestehen (bleiben). Aus diesem Grund kauft die NSA Sicherheitslücken auf und hortet sie – anstatt die betroffenen Softwarefirmen zu informieren und mitzuhelfen, dass sie behoben werden.

Auch die willentliche Schwächung von Sicherheitsstandards trägt dazu bei, dass Systeme unsicher werden: Nicht nur die eigene Behörde kann diese Lücken dann für die vermeintlich «gute Sache» verwenden. Sie können auch vom politischen oder wirtschaftlichen Gegner gefunden – oder sogar von (anderen) Kriminellen ausgenutzt – werden.

(Dieser Text ist das dritte Kapitel aus dem Bericht der Digitalen Gesellschaft zur Massenüberwachung durch die Geheimdienste.)